문제 설명은 위와 같습니다. 대충 램을 분석하라는 얘기인듯 합니다.

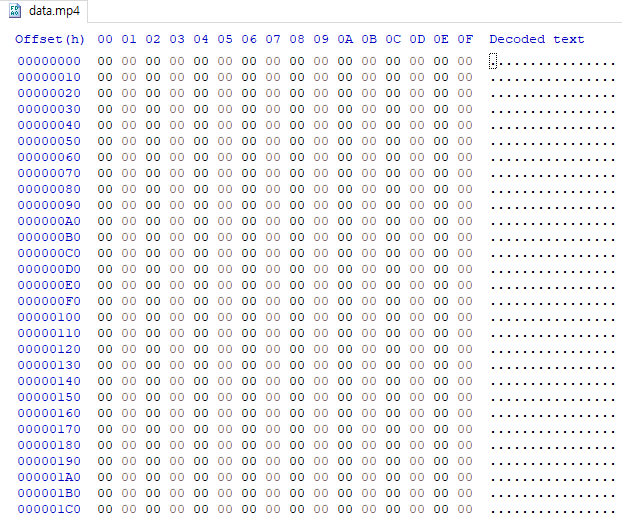

링크를 누르면 약 2GB 크기의 data.mp4라는 이름의 파일을 다운로드하게 됩니다.

해당 파일의 Hex 값을 보면 시작 부분에 데이터가 존재하지 않습니다.

스크롤을 좀 내리다보면 데이터가 보이는데 메모리 덤프 파일과 형태가 유사하여 확장자를 .dd로 변경하고 바로 볼라틸리티로 분석을 시작했습니다.

.\volatility_2.6_win64_standalone.exe -f data.dd imageinfoimageinfo 플러그인을 사용하여 해당 메모리 덤프 파일의 프로필 정보를 획득했습니다.

Profile : Win7SP1x64

.\volatility_2.6_win64_standalone.exe -f data.dd --profile=Win7SP1x64 pslistpslist 플러그인을 사용하여 프로세스 정보를 획득했습니다.

특별히 의심되는 프로세스는 없는 것으로 보였습니다.

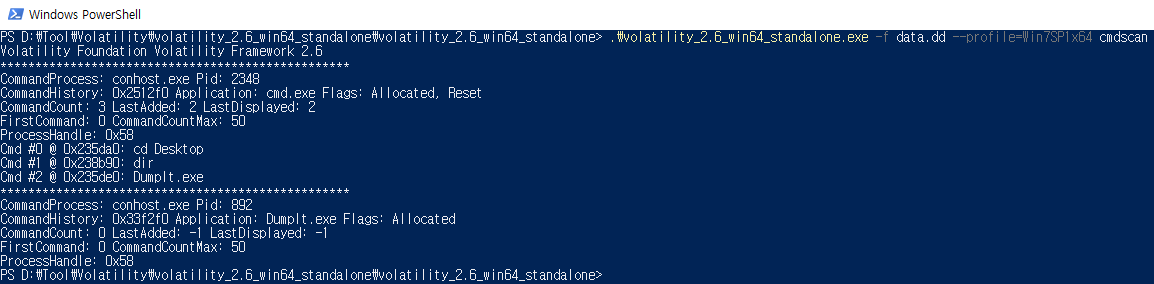

.\volatility_2.6_win64_standalone.exe -f data.dd --profile=Win7SP1x64 cmdscan종종 cmd 명령어에 플래그를 남기는 ctf 문제가 있기 때문에 cmdscan 플러그인을 사용해서 입력한 명령어 기록을 확인했습니다.

DumpIt.exe를 실행한 기록 외에는 건질게 없었습니다.

.\volatility_2.6_win64_standalone.exe -f data.dd --profile=Win7SP1x64 filescan > filelist.txt

.\volatility_2.6_win64_standalone.exe -f data.dd --profile=Win7SP1x64 filescan > filelist.txtfilescan 플러그인을 사용해서 메모리 덤프에 존재하는 파일의 리스트를 확인할 수 있습니다.

처음에는 플래그 포맷인 H4C 이런 문자열로 검색을 했는데 나오지 않아서 flag 로 검색을 해봤더니 flag.bmp 라는 파일이 존재하는 것을 확인했습니다.

아까 프로세스 리스트를 확인했을 때에 mspaint.exe가 실행되고 있었다는 것도 힌트가 될 수 있겠네요.

.\volatility_2.6_win64_standalone.exe -f .\data.dd --profile=Win7SP1x64 dumpfiles -Q 0x000000007db82b30 -D ./dumpfiles 플러그인을 사용하여 메모리 덤프 내에 존재하는 파일 데이터를 추출할 수 있습니다.

filescan 플러그인을 통해 획득했던 flag.bmp 파일의 물리적 주소를 -Q 옵션의 인자로 넣으면 됩니다.

dumpfiles 플러그인이 실행되면 file.None.0xfffffa80036435a0.dat 라는 파일이 생성되는데 확장자를 bmp로 변경해주고 파일을 열어보면 플래그를 획득할 수 있습니다.

'Capture The Flag > CTF 풀이' 카테고리의 다른 글

| H4CKING GAME CTF(Digital Forensic-cat 120) (0) | 2021.11.05 |

|---|---|

| H4CKING GAME CTF(Digital Forensic-Easy 100) (0) | 2021.11.05 |

| 2021 INCOGNITO CTF(Forensic-data_collector 490) (0) | 2021.09.03 |

| 2021 INCOGNITO CTF(Forensic-코로나바이러스 대응 긴급조회 453) (0) | 2021.09.02 |

| 2021 INCOGNITO CTF(Forensic-HS 325) (0) | 2021.09.01 |