data_collector.zip 파일이 주어집니다.

공격자가 원격데스크톱으로 접근한 후 사용한 도구의 파일명과 파일의 해시 값을 구하는 문제입니다.

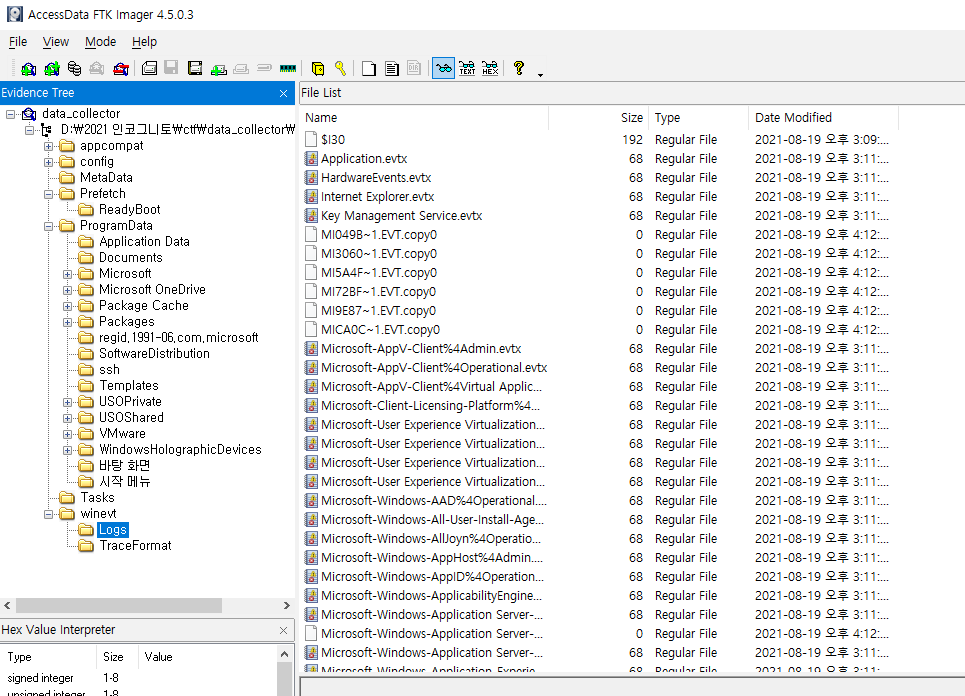

압축을 해제하면 위와 같은 파일들이 존재하는 것을 확인할 수 있습니다.

윈도우즈 환경의 파일들임을 알 수 있습니다.

저는 먼저 원격데스크톱 연결을 시도했다고 했기 때문에 이벤트 로그를 확인해봤습니다.

그런데 이벤트로그에 남아있는 데이터가 하나도 없었습니다.

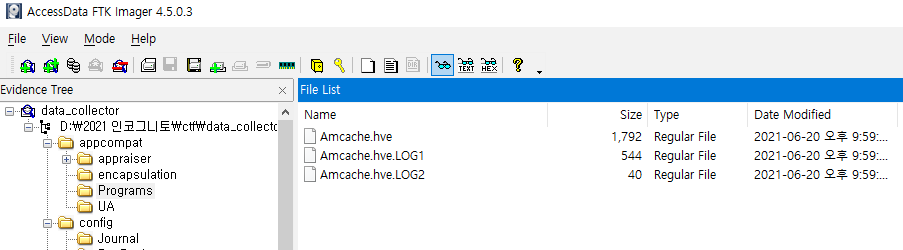

그러다 문득 문제에서 실행 프로그램의 파일과 해시값을 구하라는 말을 보고 암캐시가 생각났습니다.

얼마전에 암캐시를 분석할 일이 있어서 구조가 어떻게 되어 있는지 본 적이 있는데 그 때 실행 파일 정보와 해시값을 기록해둔다는 사실이 기억났습니다.

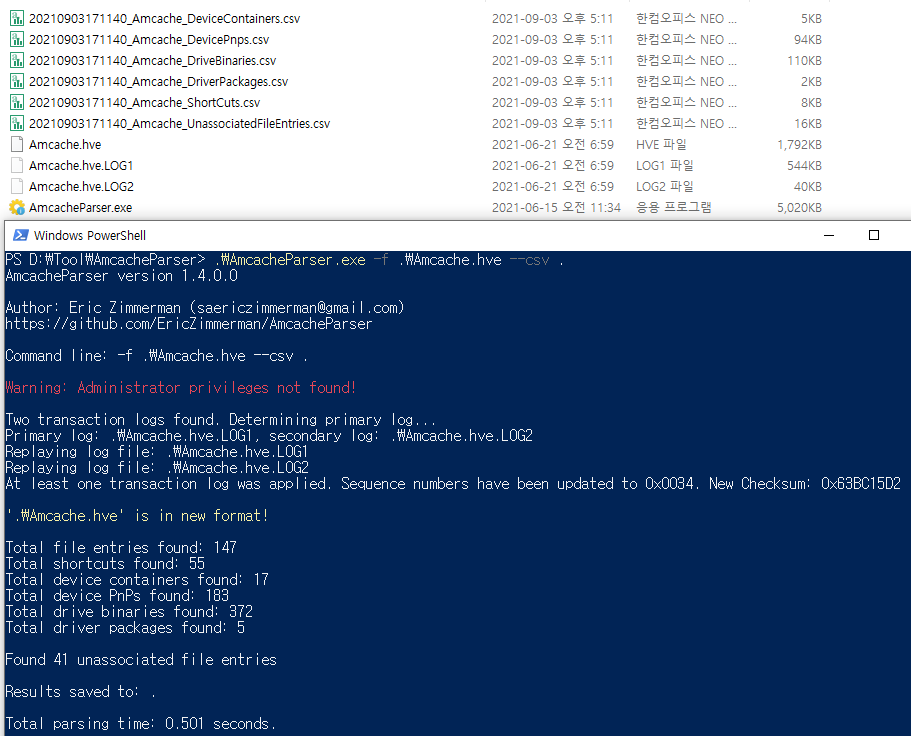

Eric Zimmerman의 AmcacheParser를 사용하여 암캐시 파일을 파싱했습니다.

AmcacheParser.exe -f [하이브 파일] --csv [파일 생성 경로]

위와 같이 명령어를 입력해주면 됩니다.

AmcacheParser.exe 를 비롯하여 기타 포렌식 분석 프로그램은 아래의 경로에서 다운로드 받을 수 있습니다.

http://ericzimmerman.github.io/#!index.md

Eric Zimmerman's tools

ericzimmerman.github.io

Amcache_UnassociatedFileEntries.csv 파일을 확인해보면 C:\temp\ 경로에서 JP.exe 라는 파일이 실행된 것을 알 수 있습니다.

파일의 경로가 의심되어서 해당 파일의 정보를 답안에 입력했더니 정답이었습니다!

INCO{JP.exe_668c40bb6c792b3502b4eefd0916febc8dbd5182}

사실 문제에서 요구한 원격 데스크톱 연결 관련 개념을 사용하지 않고 암캐시만을 분석하여 풀었기 때문에 정석으로 풀었다고는 할 수 없겠네요ㅠㅠ

'Capture The Flag > CTF 풀이' 카테고리의 다른 글

| H4CKING GAME CTF(Digital Forensic-Easy 100) (0) | 2021.11.05 |

|---|---|

| H4CKING GAME CTF(Digital Forensic-art 150) (0) | 2021.11.05 |

| 2021 INCOGNITO CTF(Forensic-코로나바이러스 대응 긴급조회 453) (0) | 2021.09.02 |

| 2021 INCOGNITO CTF(Forensic-HS 325) (0) | 2021.09.01 |

| 2021 INCOGNITO CTF(Forensic-SWUCTFINCO 50) (0) | 2021.09.01 |